據慢霧安全團隊情報,2023 年3 月13 日,Ethereum 鏈上的借貸項目Euler Finance 遭到攻擊,攻擊者獲利約2 億美元。

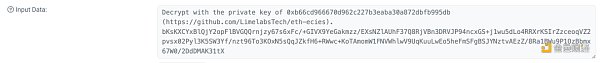

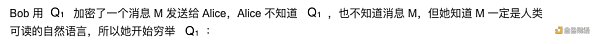

黑客在攻擊完Euler 後,為了混淆視聽逃避追查,轉了100 ETH 給盜取了Ronin 6.25 億多美金的黑客拉撒路。拉撒路順水推舟將計就計,隨即給Euler 黑客發了一條鏈上加密消息[1],並回禮了2 枚ETH:

消息內容是提示Euler Exploiter 用eth-ecies[2] 解密這條消息。

質疑

按道理說在公開的環境下,如果Ronin Exploiter 只是想加密通訊,使⽤公鑰加密是最簡單的⽅案。

- 公鑰加密:

C = {rG, M + rQ} = {C1, C2}

- 私鑰解密:

M = M + r(dG) – d(rG) = C2 – d(C1)

其中密⽂ C,公鑰 Q,私鑰 d,隨機數 r,消息 M。協議很簡單,加密過程不需要⽤到的私鑰,不存在私鑰洩露的路徑。

使⽤ eth-ecies 加密是因為⽅便還是另有所圖?隨後很快就有⼈指出eth-ecies 存在安全漏洞,Ronin Exploiter 是想竊取Euler Exploiter 的私鑰。

是否真的如此?且讓我們先分析⼀下eth-ecies 存在的是怎麼樣的⼀個漏洞。

扭曲攻擊漏洞

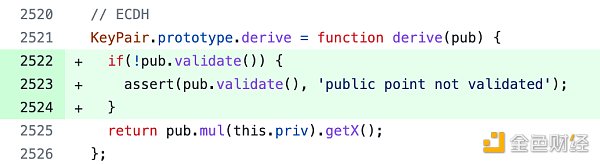

經過分析,我們發現eth-ecies 使⽤了 “elliptic”: “^6.4.0″,這是個Javascript 橢圓曲線庫,這個版本的庫存在多個安全漏洞,其中⼀個就是扭曲曲線攻擊漏洞(twist attacks),這個漏洞的成因是在計算ECDH 共享密鑰時沒有驗證對⽅的公鑰是否在曲線上,攻擊者可通過構造⼩⼦群曲線上的公鑰,誘導受害者計算共享密鑰,從⽽破解出受害者私鑰。

但是這個漏洞的利⽤難度是很⾼的,需要有⾮常契合的場景才能發起攻擊,Ronin Exploiter 是否有機會發起扭曲攻擊呢?

ECDH 算法⻛險

ECDH 算法是基於橢圓曲線加密的密鑰交換算法。它與傳統的Diffie-Hellman (DH) 算法類似,但是使⽤的是橢圓曲線上的數學運算來實現密鑰交換,從⽽提供更⾼的安全性。

下⾯是ECDH 算法的步驟:

1. ⽣成橢圓曲線:在密鑰交換之前,通信雙⽅需要選擇⼀個橢圓曲線,該曲線必須滿⾜⼀些數學特性,例如離散對數問題。

2. ⽣成私鑰和公鑰:每個通信⽅都需要⽣成⼀對私鑰和公鑰。私鑰是⼀個隨機數,⽤於計算公鑰。公鑰是⼀個點,它在橢圓曲線上,並由私鑰計算得出。

3. 交換公鑰:通信雙⽅將⾃⼰的公鑰發送給對⽅。

4. 計算共享密鑰:通信雙⽅使⽤對⽅發送的公鑰和⾃⼰的私鑰計算出⼀個共享密鑰。這個共享密鑰可以⽤於加密通信中的數據,保證通信的機密性。

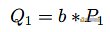

為了⽅便描述下⽂ Alice 和Bob 分別代表上⾯雙⽅,G 為基點,假設:

Alice 的私鑰是a,則Alice 公鑰是A = aG;

Bob 的私鑰中b,則Bob 公鑰是B = bG。

核⼼知識點在共享密鑰計算⽅法,根據群的乘法交換律,他們只要獲取到對⽅的公鑰就可以計算出共享密鑰:

S = aB = a(bG) = b(aG) = bA

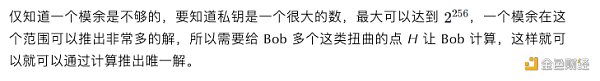

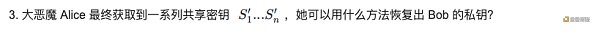

如果Alice 想要刺探Bob 的私鑰,她可以選擇⼀個階數 q ⾮常⼩(點的數量⾮常少)的曲線點 H(這個點不是對應任何特定私鑰的公鑰,但是Bob 並不知道),由於群是循環群,Bob 在計算 S′ = bH 時,他得到的 S′ 將在這些少量點群以內。Alice 不知道Bob 的私鑰 b,但可以通過窮舉得到滿⾜ S′ = xH 的 x,此時 b ≡ x mod q 。顯然 x 很⼩,最⼤為 q。

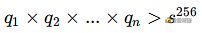

需要多少個扭曲點呢?這取決於每⼀次選擇的階數 q,需要階數相乘能超過私鑰的最⼤值,即滿⾜:

如果我每次選擇的 q ⼤⼀點,那麼需要交互的次數 n 就可以少⼀點,但 q 越⼤意味著窮舉的難度越⼤,所以這⾥需要根據Alice 的運算性能做⼀個取捨。

事件結論

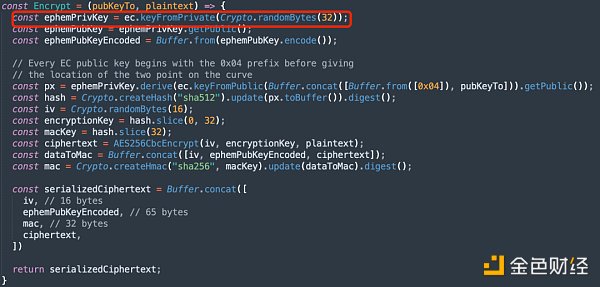

上⾯我們分析了ECDH 算法的⻛險和攻擊原理,我們再回來看eth-ecies 這個庫,實際上它使⽤的只是⼀個類似ECDH 的算法,它在構造共享私鑰時使⽤的是臨時密鑰,根本不需要⽤到加密⽅的私鑰,所以並不會對加密⽅構成⻛險。

那麼有沒有可能Ronin Exploiter 是想利⽤社會⼯程學引導Euler Exploiter 使⽤其它有問題的⼯具呢?⽐如我們熟知的PGP 加密協議?

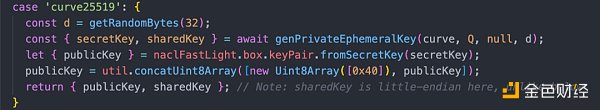

巧的很,我們很快就發現被⼴泛使⽤的開源庫openpgpjs[3] 最新版本v5.7.0 還在使⽤了低版本的 “@openpgp/elliptic”: “^6.5.1” ,更巧的是,它⽀持基於Curve25519 的ECDH 協議,故事本應該進⼊⾼潮,但經過分析發現,openpgpjs 的ECDH 協議在實現時,和Ecies 協議⼀樣引⼊了臨時密鑰,即使加密⽅導⼊了私鑰,也僅僅⽤於消息簽名,⽽不會⽤於構造共享密鑰。

故事結束了,我覺得Ronin Exploiter 使⽤低版本elliptic 存在的漏洞去隱秘的竊取Euler Exploiter 私鑰的可能性不⼤,⾄於那條鏈上消息,可能真的是為了共商⼤計,更進⼀步的圖謀不軌需要更加⾼超的社會⼯程學⼿段了,但Euler Exploiter 已經警覺。

意猶未盡

上⾯提到了扭曲攻擊的原理,實際⼯程實現上仍然有⼏個問題需要解決:

1. 如何構造扭曲的點?

2. 當Bob ⽤共享密鑰 S’ 加密消息時,它並不會把 S’ 傳輸給Alice,因為根據協議Bob 認為Alice 是已經知道這個密鑰的,那麼Alice 如何獲取 S’ 呢?

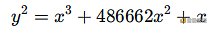

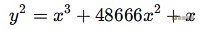

這⾥以Curve25519 曲線為例,它的曲線⽅程是:

我們隨意改變其中的⼀個參數,得到⼀條新的曲線,⽐如:

使⽤ sagemath 數學軟件來表示[4]:

p = 2**255-19

E = EllipticCurve(GF(p), [0,48666,0,1,0])然後我們計算它的階數,並對這個階數進⾏因式分解:

Grp = E.abelian_group()

G = Grp.gens()[0]

Gorder = G.order()

print( "{0} = {1}".format(Gorder, factor(Gorder)) )計算結果:

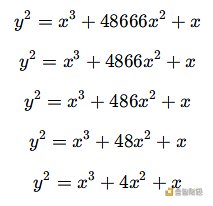

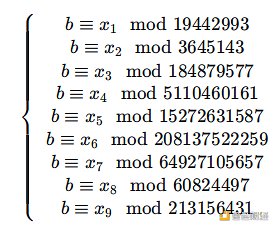

...= 2 * 3049 * 14821 * 19442993 * 32947377140686418620740736789682514948650410565397852612808537

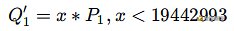

選擇19442993 這個⼤⼩適中的數,⽤中國剩餘定理創建⼀個含有19442993 個元素的⼦群:

x = crt([1,0], [19442993, Gorder//19442993])

P1 = x * G到這⾥我們就得到了第⼀個扭曲的點,把它當作公鑰發送給Bob,Bob 就可以計算第⼀個共享密鑰:

最終得到的結果可表示為:

使⽤中國剩餘定理即可計算出私鑰 b:

x = crt([ x1, x2, x3, x4, x5, x6, x7, x8, x9], [ 19442993, 3645143, 184879577, 5110460161, 15272631587, 208137522259, 64927105657, 60824497, 213156431])

print(x == b)

print(hex(x))總結

本⽂我們通過⼀個不同常理的對話開始研究了橢圓曲線加密算法中的扭曲曲線攻擊,分析了漏洞的存在的原因,雖然漏洞利⽤場景有限,但不失為⼀個很有價值的漏洞,希望能對⼤家的學習研究有所啟發。

最後,感謝領先的⼀站式數字資產⾃託管服務商Safeheron 提供的專業技術建議。

參考資料:

[1].https://etherscan.io/tx/0xcf0b3487dc443f1ef92b4fe27ff7f89e07588cdc0e2b37d50adb8158c697cea6

[2]. https://github.com/LimelabsTech/eth-ecies

[3]. GitHub – openpgpjs/openpgpjs: JavaScript 的 OpenPGP 實現

[4]. 橢圓曲線構造函數 – Elliptic curves